콘텐츠

출처 : 72soul / Dreamstime.com

테이크 아웃 :

랜섬웨어는 특히 불쾌한 유형의 맬웨어입니다. 일단 피해자의 컴퓨터에 설치되면 좋은 옵션이 거의 없습니다.

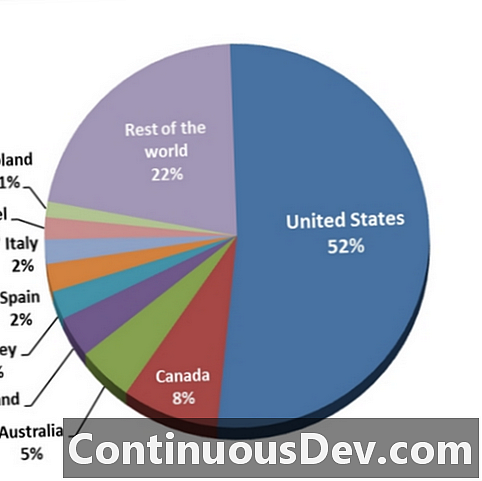

랜섬웨어 또는 암호 추출은 강력한 부활을 이루고 있습니다. 2013 년 12 월 ESET Security는 악의적 인 CryptoLocker 제품군에 속하는 랜섬웨어가 전 세계로 전파되었다고 판단했습니다. 그리고이 공격의 50 % 이상이 미국에서 바로 발생했습니다.

출처 : ESET 보안

CryptoLocker는 매우 성공적인 악성 프로그램이지만 PowerLocker라는 훨씬 더 교활한 랜섬웨어에 의해 유포 된 것으로 보입니다.

랜섬웨어 란 무엇입니까?

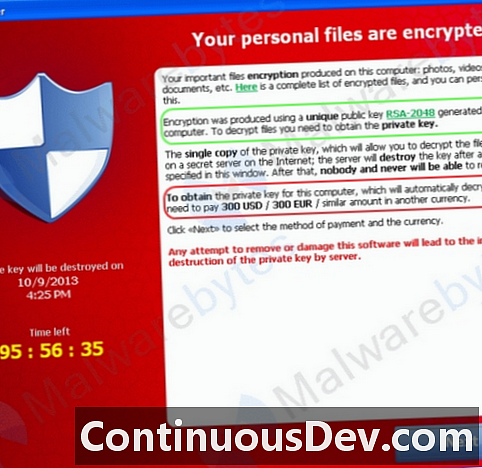

랜섬웨어에 익숙하지 않은 사람들은 이제 그것에 대해 배울 때입니다. 사실, 아래에서와 같이 불길한 창을 통해 소개되는 것보다 지금 그것에 대해 읽는 것이 훨씬 좋습니다.출처 : Malwarebytes.org

이 슬라이드는 랜섬웨어 (이 경우 CryptoLocker)가 피해자의 컴퓨터를 인수했다고 광고합니다. Malwarebytes.org는 CryptoLocker가 다음 확장자를 가진 파일을 검색한다고 결정했습니다.

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

굵게 표시된 친숙한 확장 중 일부는 Microsoft Office 문서와 관련이 있습니다. 피해자가 지금 감염된 컴퓨터에 위의 확장자를 가진 문서를 가지고 있으면 파일에 완전히 액세스 할 수 없게됩니다. 다시 말해, 그들은 몸값을 갖게 될 것입니다.

위 스크린 샷에서 녹색 원으로 표시된 섹션은 공개-개인 키 암호화가 파일을 암호화하는 데 사용되었다고 언급합니다. 그리고 NSA에서 일하지 않는 한 이러한 종류의 암호화는 깨지지 않을 가능성이 높습니다. 빨간색 원으로 표시된 섹션은 몸값을 광고합니다 (이 경우 $ 300).

랜섬웨어에 대해해야 할 일

랜섬웨어에 감염되면 옵션이 간단합니다. 피해자는 돈을 지불하거나 지불하지 않습니다. 두 가지 방법 모두 좋은 선택은 아닙니다. 지불하지 않으면 파일이 손실됩니다. 그런 다음 사용자는 맬웨어 방지 제품으로 컴퓨터를 문지르거나 컴퓨터를 완전히 다시 구축할지 여부를 결정해야합니다.

그러나 몸값을 지불하는 것도 악취가납니다. 왜냐하면 희생자들이 강탈 주의자를 믿게하기 때문입니다. 총알을 물고 몸값을 지불하기 전에 다음을 고려하십시오. 강탈자에게 돈이 생기면 왜 암호 해독 정보가 필요합니까? 모든 것이 제대로 작동하고 파일이 릴리스 된 경우에도 맬웨어 방지 제품으로 컴퓨터를 스크러빙할지 아니면 다시 빌드 할지를 결정하는 동일한 프로세스를 거쳐야합니다.

오늘날 새롭게 개선 된 랜섬웨어

이전에는 PowerLocker를 새롭고 향상된 랜섬웨어라고 간단히 언급했습니다. 그리고 이전의 랜섬웨어 변종보다 더 많은 해를 끼칠 가능성이 있습니다. Ars Technica의 Dan Goodin은 PowerLocker가 수행 할 수있는 작업에 대한이 설명을 제공했습니다.그의 게시물에서 Goodin은 디지털 지하가 상용화하기로 결정했다고 PowerLocker를 100 달러에 DIY 맬웨어 키트로 제공하며, 이는 더 나쁜 사람들, 특히 맬웨어에 능숙하지 않은 사람들이 더 많은 재정을 침해 할 수 있음을 의미합니다 의심의 여지가없는 인터넷 여행자에 대한 고통.

"PowerLocker는 Blowfish 알고리즘 기반의 키를 사용하여 파일을 암호화합니다. 그런 다음 각 키는 2048 비트 개인 RSA 키로 만 잠금 해제 할 수있는 파일로 암호화됩니다."라고 Goodin은 말합니다.

방금 발견되었지만 아직 널리 퍼지지 않은 맬웨어에 대한 정보를 두 번째로보고 싶습니다. 그래서 Malwarebytes.org의 CEO이자 창립자 인 Marcin Kleczynski에게 PowerLocker에 대한 의견을 물었습니다.

Kleczynski는 동료 Jerome Segura 및 Christopher Boyd와 함께 PowerLocker가 매우 새롭기 때문에 발표 된 내용 중 많은 부분이 추측이라고 언급했습니다. 이를 염두에두고 PowerLocker는 다음과 같은 기능을 통해 CryptoLocker를 개선 할 수 있습니다.

- 작업 관리자, regedit 및 명령 줄 터미널과 같은 특정 핵심 Windows 프로그램 비활성화

- 일반 및 안전 모드에서 시작

- VM 탐지 및 널리 사용되는 디버거 회피

Kleczynski는“CryptoLocker의 성공을 거두면서 복제품이 더 나은 기능을 제공하는 것은 놀라운 일이 아닙니다. "좋은 소식은 :이 위협이 조기에 발견 되었기 때문에 법 집행 기관이 PC를 감염시키기 전에이를 위협 할 수 있어야합니다."

컴퓨터 보호

그렇다면 몸값을받지 못하게하려면 어떻게해야합니까? Kleczynski는 간단한 조언을 제공합니다.Kleczynski는 "첨부 파일을 열 때 특히주의해야합니다. 특히, Amazon, DHL 및 zip 파일로 제공되는 기타 유사한 송장. 이는 가짜가 아니며 맬웨어를 포함하는 경우가 더 많습니다."라고 Kleczynski는 말했습니다.

그 외에도 랜섬웨어를 피하는 마법의 공식은 없습니다. 취약한 컴퓨터를 악용하려는 악성 코드 일뿐입니다. 맬웨어 방지 프로그램이 도움이 될 수 있지만 일반적으로 데이터가 암호화 된 후에 시작됩니다. 가장 좋은 해결책은 컴퓨터 운영 체제와 응용 프로그램 소프트웨어를 최신 상태로 유지하여 악의적 인 사용자가 악용 할 수있는 약점을 제거하는 것입니다.